Introducción

En la era digital actual, la ciberseguridad se ha convertido en un pilar fundamental para proteger la información personal y empresarial. Sin embargo, a medida que las tecnologías avanzan, también lo hacen las técnicas empleadas por los ciberdelincuentes. Entre estas, el phishing sigue siendo una de las amenazas más persistentes y evolucionadas. Aunque el concepto básico de phishing —engañar a las víctimas para que revelen información confidencial— ha permanecido constante, las tácticas utilizadas han experimentado un sofisticado desarrollo. Los atacantes emplean métodos más refinados, aprovechando la inteligencia artificial, la ingeniería social avanzada y la personalización masiva para burlar las defensas tradicionales.

En 2019 se han reportado casos de abuso en Github Pages y no volvieron a aparecer actualizaciones sobre la utilización de esta técnica. Proofpoint Threat Insight Team hizo la publicación correspondiente (disponible únicamente en inglés). Año 2025, aparecen nuevas campañas utilizando este servicio.

Ejemplo actual

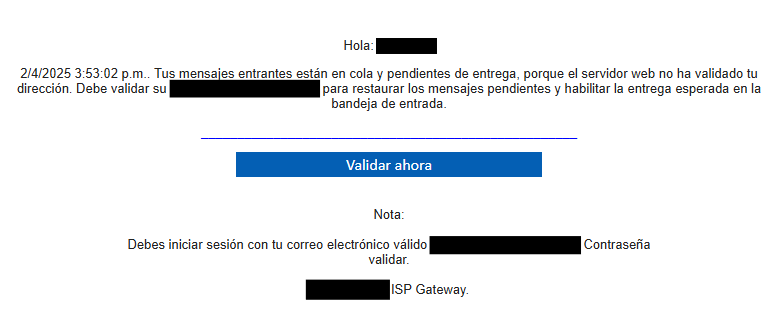

Al inicio del mes de Febrero, se reciben reportes por usuarios (que ya han recibido campaña de concientización en ciberseguridad) sobre el siguiente correo.

A simple vista, uno puede ver errores ortográficos, los cuales ayudan al usuario final a dudar sobre el contenido del mismo.

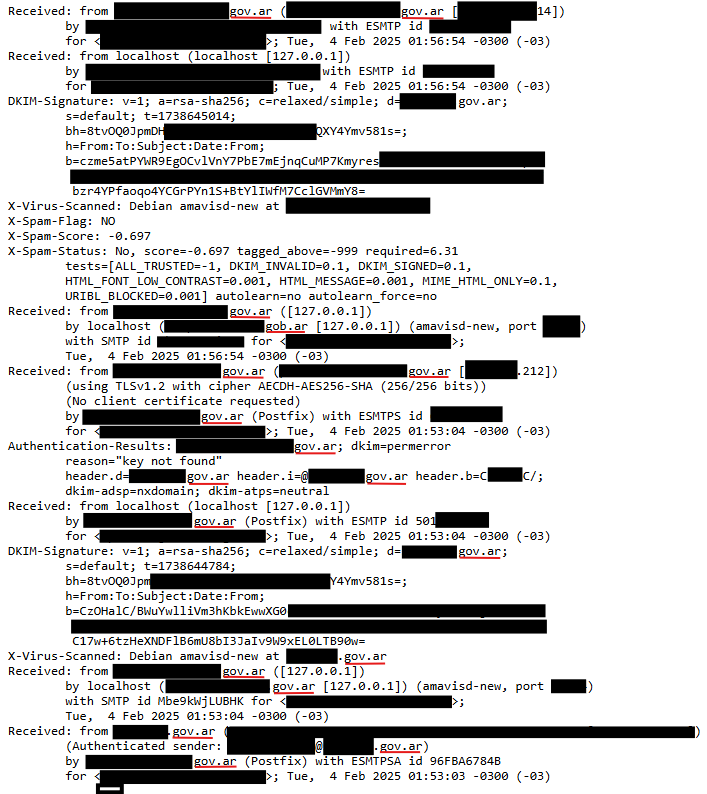

A fines investigativos, el primer paso como SOC (Security Operation Center) es chequear las cabeceras del mismo. Se encuentra la siguiente información:

Se puede ver que el correo viene de un servidor gubernamental (dominios terminados en *.gob.ar/*.gov.ar son otorgados únicamente por nic.ar a entes de administración pública). Se sospecha que pudieron obtener la clave de la casilla de correo correspondiente.

Paso siguiente, se realiza un análisis de la URL que aparece oculta en el boton “Validar ahora”. Aparece el link “hxxps://soporteadm.github.io/validar/red.html“. Es bien conocido que, GitHub Pages no proporciona servicios de back-end PHP.

Ciberdelincuentes simplemente utilizan el dominio github.io como redireccionador de tráfico, lo que permite que la página de phishing real permanezca en línea un poco más de tiempo antes de ser eliminada. Además, es difícil de ser detectada por firmas de firewalls NGFW ya que toman a Github Pages como un sitio “confiable”.

Al momento de hacer el análisis, el sitio final fue dado de baja. De igual manera, se puede ver los sitios empleados para la actividad.

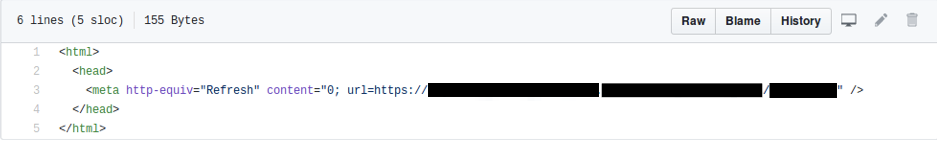

Buscando en el repositorio público, es posible dar con el file que utiliza el redirect

Ejemplo sitios detectados desde 2019

- admin-microsoftonline-com.github[.]io

- anastasia-stepanova.github[.]io

- app-l0gin-reglons.github[.]io

- aspenmorisukcom.github[.]io

- binance-btc.github[.]io

- blockrmv.github[.]io

- bttpromotion.github[.]io

- center-of-payments-paypal.github[.]io

- dl-dropbox.github[.]io

- docussgn.github[.]io

- dropboxenquiry.github[.]io

- ebay-cardconfiguration.github[.]io

- ebay-helpscardbusiness.github[.]io

- ebay-home.github[.]io

- ebay-my.github[.]io

- ebay-pays-sell.github[.]io

- ebay-support.github[.]io

- ebay-wbe.github[.]io

- ebay-wbrr.github[.]io

- ebaypaypal.github[.]io

- ebaypayserror.github[.]io

- ebaypayserror.github[.]io

- ebaypayss.github[.]io

- ebays-com.github[.]io

- errorpaypal.github[.]io

- facebooktw-login.github[.]io

- gift-cards-paypal.github[.]io

- housepropertyie.github[.]io

- jrgen-employ.github[.]io

- manazaheer.github[.]io

- markin.github[.]io

- messiade.github[.]io

- mez0erague.github[.]io

- nondatuta.github[.]io

- office-outlook.github[.]io

- officialmcafee.github[.]io

- outdhl.github[.]io

- outdhl.github[.]io

- paypal-business-giftcards.github[.]io

- paypal-business.github[.]io

- paypal-do-home.github[.]io

- paypal-egiffts.github[.]io

- paypal-egift.github[.]io

- paypal-egiftcard.github[.]io

- paypal-egifts.github[.]io

- paypal-giftcards-us.github[.]io

- paypal-giftcards.github[.]io

- paypal-me.github[.]io

- paypal-payment.github[.]io

- paypal-prepaid-gift-cards.github[.]io

- paypal-serial.github[.]io

- paypal-signgiftcard.github[.]io

- paypalerrorpay.github[.]io

- paypalgifs.github[.]io

- paypalgift.github[.]io

- paypalgiftcards.github[.]io

- paypalgiftfts.github[.]io

- paypalpay.github[.]io

- paypalpayments.github[.]io

- portabledocuments.github[.]io

- propertyandhousing.github[.]io

- purchasedocs4realestate.github[.]io

- rekus.github[.]io

- revolutionnew.github[.]io

- richienb.github[.]io

- session2login-online.github[.]io

- skilltekfeed.github[.]io

- updateredirect.github[.]io

- upgrading-accounts.github[.]io

- us-ppal.github[.]io

- we-admin.github[.]io

- webmailcn.github[.]io

- yotolegoca.github[.]io

Lista suministrada por Proofpoint

Acciones recomendadas a tomar

Dado que los atacantes van utilizando nuevos métodos que emplean servicios bien conocidos catalogados como “seguros”, es necesario crear y mantener actualizado un plan de educación y concientización. Educar a los usuarios sobre cómo identificar páginas de phishing, especialmente aquellas que imitan sitios legítimos.

Verificación de URL: Enseña a los usuarios a verificar siempre la URL antes de ingresar información sensible. Las páginas de phishing en GitHub Pages suelen tener dominios que terminan en github.io.

Conclusión

En el pasado, ciberdelincuentes han podido evadir la detección mediante el uso de servicios de redes sociales y de nube bien conocidos y confiables para alojar archivos, así como servidores web. Las cuentas gratuitas de Microsoft en el servicio GitHub, que generalmente se han utilizado para repositorios de desarrollo de software de código abiertos, son igualmente vulnerables a un abuso generalizado. Si bien el servicio GitHub en sí parece responder y estar especialmente atento a la hora de eliminar cuentas abusivas que alojan este tipo de material, equipos de ciberseguridad deben estar atentos al posible contenido malicioso en dominios *.github.io.

El contenido de este artículo esta bajo licencia Creative Commons.