Mail Transfer Agent Strict Transport Security (MTA-STS) es un protocolo que permite habilitar strict force-TLS para emails enviado entre proveedores de correo electrónico. Indica que el dominio admite Transport Layer Security (TLS) 1.2 o superior.

Es similar a HTTP Strict Transport Security (HSTS), donde se establece una política de fuerza TLS y luego se almacena en caché durante un período de tiempo específico, lo que reduce el riesgo de ataques de intermediario o de degradación.

MTA-STS se complementa con SMTP TLS Reporting (TLSRPT), que brinda información sobre qué correos electrónicos se entregaron correctamente a través de TLS y cuáles no. TLSRPT es similar a los informes DMARC, pero para TLS.

La razón principal para implementar MTA-STS es garantizar que el correo electrónico confidencial que se le envía se transmita de forma segura a través de TLS. Otros métodos para fomentar TLS en las comunicaciones por correo electrónico, como STARTTLS, siguen siendo susceptibles a ataques man-in-the-middle, ya que la conexión inicial no está cifrada. MTA-STS ayuda a garantizar que una vez que se haya establecido al menos una conexión segura, TLS se utilizará de forma predeterminada a partir de ahí, lo que reduce en gran medida el riesgo de estos ataques.

MTA-STS es un protocolo de correo entrante (inbound) diseñado para agregar una capa de cifrado/seguridad entre los servidores de envío y recepción de correo. Con MTA-STS, les informa a los remitentes que su servidor de correo electrónico acepta la entrega segura de correo electrónico mediante SMTP sobre TLS y que el correo electrónico no debe entregarse a través de una conexión SMTP insegura.

MTA-STS In-depth

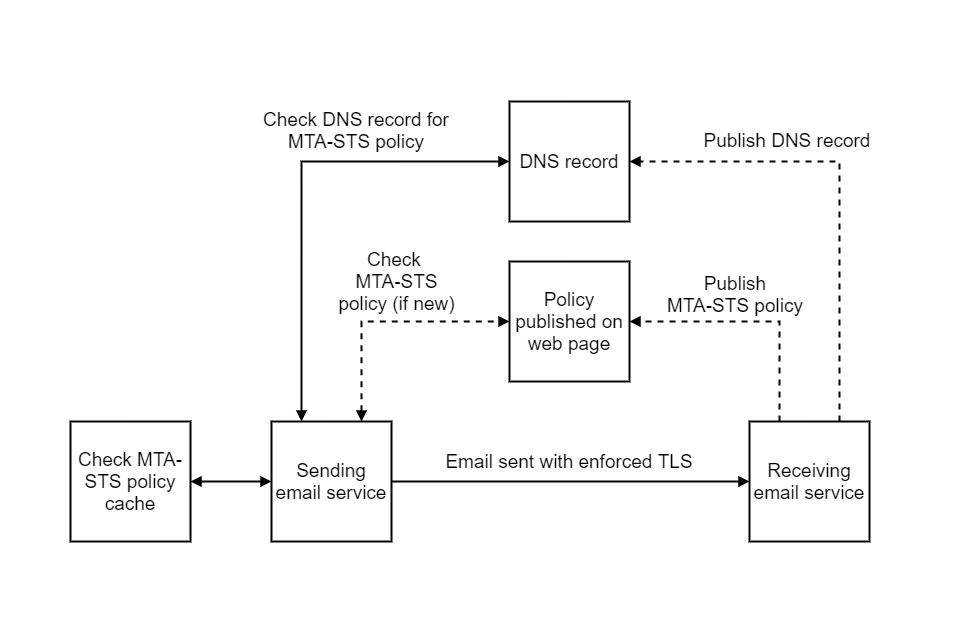

El servicio de envío de correo electrónico verificará el registro del Sistema de nombres de dominio (DNS) del servicio de correo electrónico receptor para conocer una política de MTA-STS en _mta-sts.example.com. El registro dice si existe una política MTA-STS y muestra el número de identificación actual.

Si el servicio de envío de correo no tiene una política almacenada en caché para este dominio, o el ID actual es más reciente, el servicio descargará automáticamente la política desde https://mta-sts.example.com/.well-known/mta -sts.txt.

El almacenamiento en caché de la política protege contra cualquier falta de confiabilidad de la infraestructura de alojamiento de la política MTA-STS o del DNS. Es seguro dejar la póliza por un máximo de 6 meses. Los servicios de envío de correo electrónico verificarán diariamente el ID de la póliza para detectar cambios.

MTA-STS Policy File

El archivo de configuración consta de

| Valor | Purpose | Accepted values | Example |

| Versión | Para especificar la versión de la especificación MTA-STS que se utilizará. | Actualmente el único valor aceptado es STSv1. | version: STSv1 |

| Mode | Modo que se habilita MTA-STS. | – Enforce – Testing – None | mode: enforce |

| MX | Para especificar qué servidores de correo tienen permiso para manejar el correo electrónico en el dominio. | Nombre de dominio completo de un servidor de correo o un host comodín. | mx: *.root-view.com |

| Max Age | Para especificar la vida útil máxima de la política MTA-STS, en segundos. | Cualquier número entero positivo hasta 31557600. | max_age: 604800 |

Descripción de los valores aceptados en el apartado “Mode”:

- testing: Los remitentes enviarán sus informes (TLSRPT) indicando fallas en la aplicación de políticas. Esto requiere que TLSRPT también esté implementado para funcionar. Los fallos de conexión TLS no se bloquearán, aunque se puede recibir informes.

- enforce: Los servidores de correo de envío que admiten MTA STS no entregarán correo al dominio si falla la autenticación del certificado o no pueden negociar TLS. También se envían informes sobre estas fallas.

- none: Los remitentes tratarán el dominio como si no tuviera ninguna política activa.

MTA-STS Policy File

Ejemplo de MTA-STS file:

version: STSv1 mode: enforce max_age: 86400 mx: rootview-com01b.mail.protection.outlook.com.

Archivo disponible en mta-sts.root-view.com/.well-known/mta-sts.txt

Configuración

Step 1 — Crear MTA-STS Policy File

Step 2 — Configurar Webserver para el MTA-STS Policy File

Step 3 — Configurar DNS Records para habilitar MTA-STS y TLSRPT

Configuración próximamente disponible

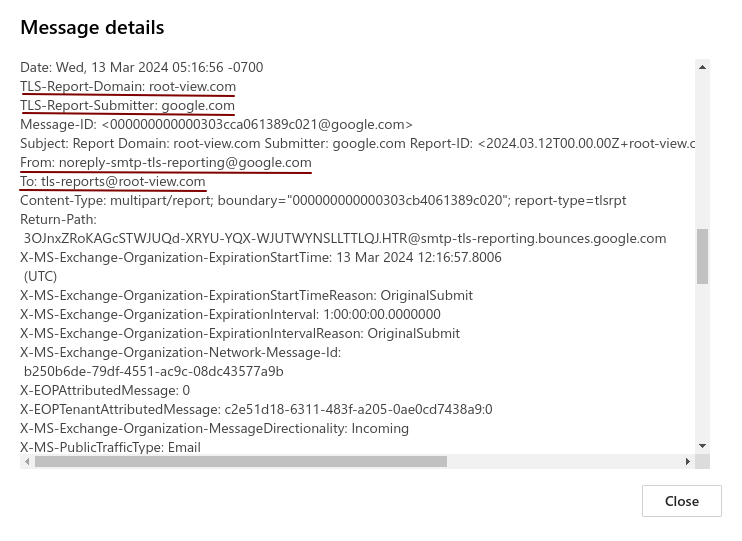

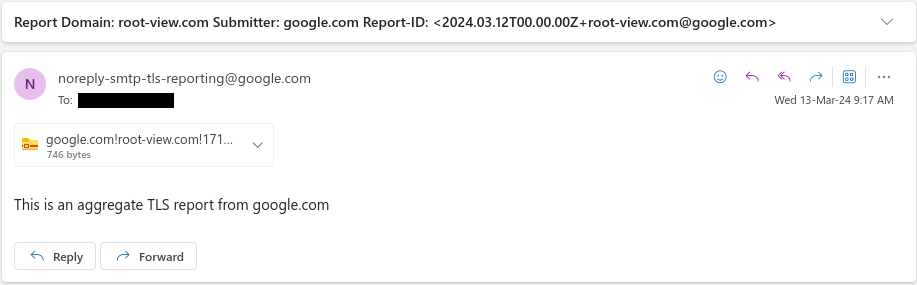

Interpretación del reporte TLSRPT

Se recibe el reporte por correo electrónico con el archivo adjunto

bash 5.1 $ jq . 'google.com!root-view.com!1710201600!1710287999!001.json'

{

"organization-name": "Google Inc.",

"date-range": {

"start-datetime": "2024-03-12T00:00:00Z",

"end-datetime": "2024-03-12T23:59:59Z"

},

"contact-info": "[email protected]",

"report-id": "2024-03-12T00:00:00Z_root-view.com",

"policies": [

{

"policy": {

"policy-type": "no-policy-found",

"policy-domain": "root-view.com"

},

"summary": {

"total-successful-session-count": 16,

"total-failure-session-count": 0

}

}

]

}

Sources: microsoft.com – Digital Ocean – gov.uk

El contenido de este artículo esta bajo licencia Creative Commons.